Kadang-kadang tampaknya bahwa ada model manajemen keamanan karena ada konsultan yang menawarkan mereka. Organisasi dapat mencari model untuk digunakan dalam proses keamanan informasi mereka, dan di antara tempat-tempat yang paling mudah untuk menemukan model kualitas manajemen keamanan adalah badan federal AS dan organisasi internasional.

Ada banyak sekali macam-macam model manajemen keamanan, antara lain sebagai berikut:

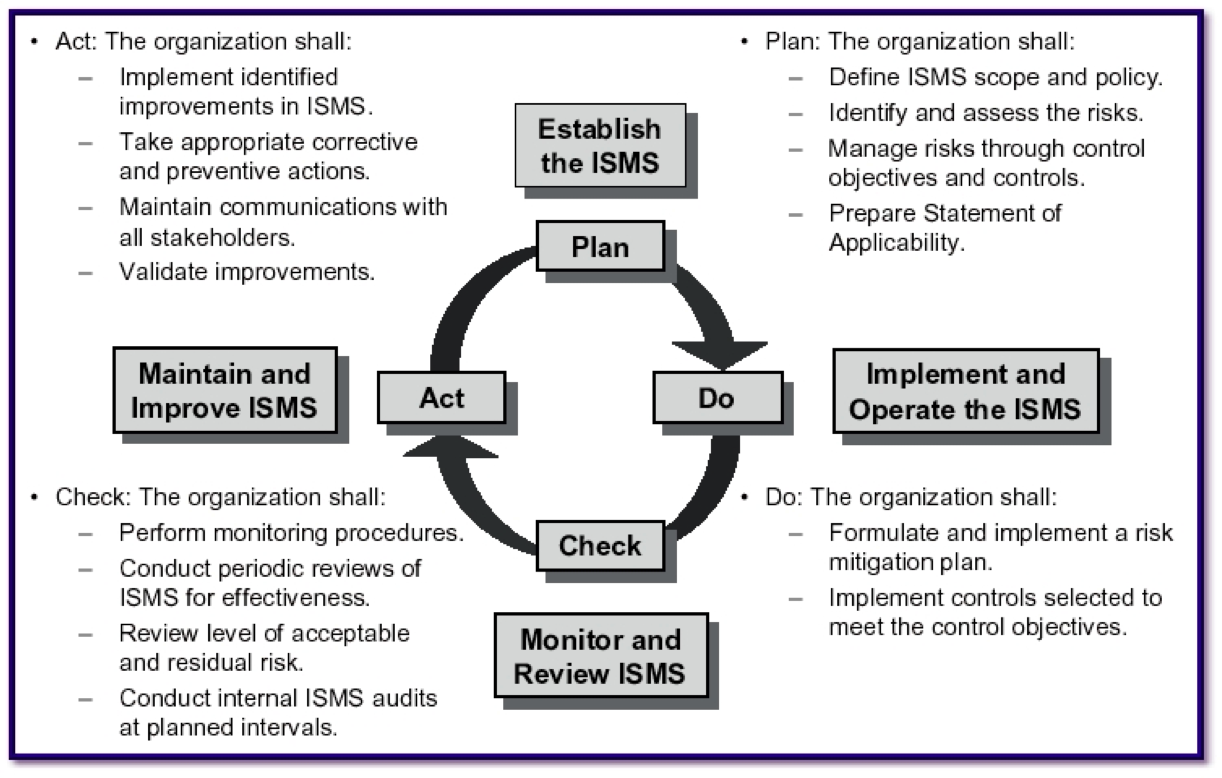

The ISO 27000 Series

NIST Security Models

SP800-53A

COBIT

COSO

Information Technology Infrastructure Library

Information Security Governance Framework

Kegunaannya

Model Manajemen Keamanan harus menyusun dan memelihara program keamanan informasi untuk memastikan terpenuhinya 3 syarat dasar sumber daya informasi organisasi yaitu : kerahasiaan, keutuhan dan ketersediaan data/informasi.

1. Kerahasiaan Data/Informasi

Yang dimaksud kerahasiaan (konfidensialitas) di sini adalah melindungi data/informasi dalam sistem agar hanya dapat diakses oleh pihak-pihak yang berhak saja. Pada masa lalu berkembang asumsi bahwa hanya militer dan diplomasi saja yang memiliki informasi yang harus dirahasiakan. Padahal sesungguhnya dunia bisnis dan individu pun memerlukannya. Terlebih dengan kemajuan teknologi komputer dan komunikasi serta kompetisi secara global, kebutuhan akan kerahasiaan informasi menjadi semakin meningkat.

Agar informasi tersebut dapat digunakan secara optimal, pendefinisian kerahasiaan harus dilakukan dengan tepat disertai prosedur pemeliharaan yang dilakukan dengan hati-hati. Aspek yang menonjol dari kerahasiaan adalah identifikasi dan otorisasi user.

2. Keutuhan Data/Informasi

Yang dimaksud dengan keutuhan (integritas) data disini adalah melindungi sistem dan data dari perubahan-perubahan yang tidak dikehendaki baik secara sengaja ataupun tidak terduga. Menjadi tantangan program keamanan adalah memastikan bahwa data dikelola pada keadaan yang telah diprogram.

Walaupun program keamanan tidak meningkatkan keakuratan, karena data diletakkan ke dalam sistem oleh users, namun dapat menolong memastikan bahwa semua perubahan adalah sesuai dengan yang telah diprogram.

Untuk menjaga keutuhan data, sistem perlu dilindungi dari manipulasi oleh pihak yang tidak berhak, kecurangan dan kesalahan operasi. Menjaga keutuhan data ini menjadi sangat diperlukan bila dihadapkan pada data-data penting yang sensitif seperti data laporan keuangan internal, sistem kendali produksi, lalu-lintas udara atau payroll karyawan.

Kebijakan kerahasiaan, identifikasi dan otentikasi adalah kunci dan elemen dari kebijakan keutuhan data/informasi. Ya, keutuhan data/informasi bergantung pada pengendalian akses.

3. Ketersediaan Data/Informasi

Yang dimaksud dengan ketersediaan data adalah jaminan bahwa sistem komputer dapat selalu diakses oleh pihak yang berhak. Dua hal yang biasanya mempengaruhi ketersediaan data adalah : Denial of service (DoS) dan kehilangan data sebagai akibat bencaan alam, kesalahan manusia (human error) atau kegiatan manusia (misalnya terkena serangan bom).

DoS biasanya merujuk pada kegagalan servis dari sistem komputer akibat aktifitas yang berlebihan. Hal ini biasa jadi dilakukan oleh worm/virus/trojan yang ada dalam komputer yang menggunakan sumber daya komputer hingga melebihi 10 %, akibatnya komputer menjadi tidak dapat merespon user.

Kehilangan data akibat bencana, baik oleh alam maupun oleh manusia dapat terjadi sewaktu-waktu. Memiliki rencana alternatif untuk menghadapi keadaan darurat dan pemulihannya serta pencegahan secara fisik, tehnik dan administratif, sangat diperlukan.

Silahkan klik material pendukungnya:

Security Architecture Model Component Overview

COBIT

ITIL

Security Architecture Blueprint

Atau tonton multimedia tentang CSU: ITIL v3 Information Security Management System (ISMS)

http://www.youtube.com/watch?v=K-uc1-GuEM0